PORT SCANING WITH NMAP

1. Pastikan komputer yang digunakan terkoneksi dengan jaringan yang dituju.

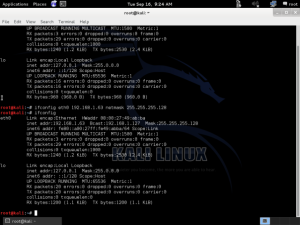

a. melihat dan menset konfigurasi jaringan dari komputer untuk jaringan 192.168.1.0/25

a. melihat dan menset konfigurasi jaringan dari komputer untuk jaringan 192.168.1.0/25

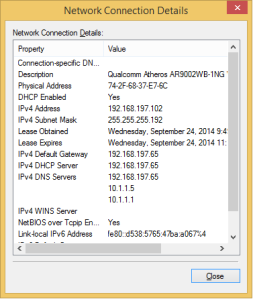

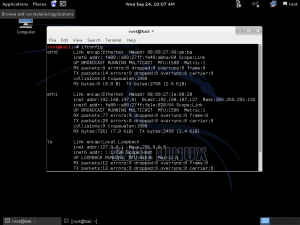

Karena menggunakan Kali Linux pada mesin virtual, dengan pengaturan jaringan ter-bridge pada mesin virtual, IP pada windows OS berbeda dengan IP pada Kali Linux. Sebagai contoh, IP pada windows diset pada 192.168.1.13 melalui GUI pengaturan jaringan dan IP pada Kali Linux diset pada 192.168.1.63 dengan perintah ifconfig eth0 192.168.1.63 netmask 255.255.255.128 (user root).

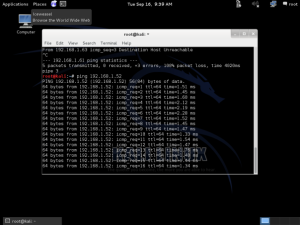

b. melakukan tes ping pada satu atau beberapa komputer pada jaringan. dicontohkan tes ping ke 192.168.1.52

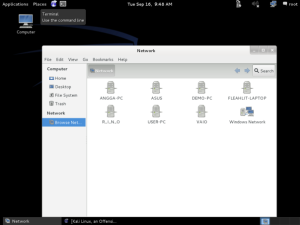

c. Secara visual, terlihat komputer terkoneksi pada jaringan komputer lokal 192.168.1.0/25

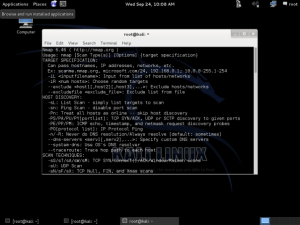

2. Pada jaringan yang terkoneksi, siap dilakukan port scanning

dengan perintah pada nmap dengan format sebagai berikut:

“nmap <option> <target>” Untuk optionnya, silakan gunakan perintah : “nmap –help”

Maka akan di dapat beberapa perintah yang dapat membantu kita di dalam menggunakan nmap

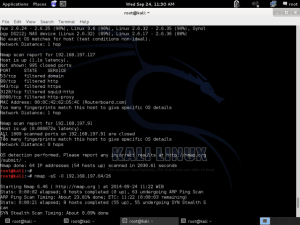

Pada kali ini, dicobakan pada jaringan wi-fi pasca Fakultas Teknik UNP Padang, dengan terlebih dahulu menset pada pengaturan mesin virtual untuk mengenable jaringan wi-fi adapter secara ter-bridge dan memastikan Kali Linux terkoneksi pada jaringan. Perintah yang dipakai adalah perintah berikut ini :

-sS (TCP SYN scan)

SYN scan merupakan opsi scan baku dan terpopuler dengan alasan yang baik. Ia dapat dilakukan dengan cepat, memeriksa ribuan port per detik pada jaringan yang cepat tidak dihalangi oleh firewall yang membatasi. SYN scan relatif tidak mengganggu dan tersembunyi, karena ia tidak pernah melengkapi koneksi TCP. Ia juga bekerja terhadap stack TCP yang sesuai alih-alih tergantung pada platform khusus sebagaimana scan FIN/NULL/Xmas, Maimon dan idle. Ia juga memungkinkan pembedaan yang tegas dan handal antara status open, closed, dan filtered.Teknik ini seringkali diacu sebagai pemeriksaan setengah terbuka (half-open scanning), karena anda tidak membuka seluruh koneksi TCP. Anda mengirim sebuah paket SYN, seperti anda ingin melakukan koneksi sesungguhnya dan kemudian menunggu tanggapan. SYN/ACK menandakan port sedang mendengarkan (open), RST (reset) menandakan tidak sedang mendengarkan. Jika tidak ada tanggapan setelah beberapa kali pengiriman ulang, port ditandai sebagai tersaring (filtered). Port juga ditandai sebagai tersaring bila diterima kesalahan ICMP unreachable (tipe 3, kode 1, 2, 3, 9, 10, atau 13).

a. Aplikasi Nmap pada Kali Linux

b. Kali Linux terkoneksi pada Jaringan Pasca FT_UNP, dengan terlebih dahulu terhubung via windows. Dua gambar berikut menunjukkan koneksi pada windows dan Koneksi pada Kali Linux

c. Menjalankan scanning port Nmap, dengan perintah: nmap -sS -O 192.168.197.64/26.

d. Hasil Port Scanning Terlihat bahwa Nmap telah dilakukan, menemukan bahwa jaringan tersedia untuk sebanyak 64 alamat IP, dengan 54 hosts up setelah scanning selama 2030.61 detik.

Salah satu hasil scanning pada IP tertentu ialah sebagai berikut :

Nmap scan report for 192.168.197.102

Host is up (0.00066s latency).

Not shown: 990 closed ports

PORT STATE SERVICE

135/tcp open msrpc

139/tcp open netbios-ssn

445/tcp open microsoft-ds

49152/tcp open unknown

49153/tcp open unknown

49154/tcp open unknown

49155/tcp open unknown

49156/tcp open unknown

49157/tcp open unknown

49158/tcp open unknown

MAC Address: 74:2F:68:37:E7:6C (Azurewave Technologies)

Device type: general purpose

Running (JUST GUESSING): Microsoft Windows 7|2008|2012|Vista|Longhorn (98%)

OS CPE: cpe:/o:microsoft:windows_7::- cpe:/o:microsoft:windows_7::sp1 cpe:/o:microsoft:windows_server_2008::sp1 cpe:/o:microsoft:windows_8 cpe:/o:microsoft:windows_2012 cpe:/o:microsoft:windows_vista cpe:/o:microsoft:windows

Aggressive OS guesses: Microsoft Windows 7 SP0 – SP1, Windows Server 2008 SP1, or Windows 8 (98%), Microsoft Windows 7 or Windows Server 2008 R2 (97%), Microsoft Windows Server 2008 SP2 (97%), Microsoft Windows 7 or Windows Server 2012 (96%), Microsoft Windows 7 Ultimate (96%), Microsoft Windows Server 2008 (95%), Microsoft Windows 7 or Windows Server 2008 (95%), Microsoft Windows Server 2008 R2 (95%), Microsoft Windows Vista or Windows 7 SP1 (95%), Microsoft Windows 7 SP0 – SP1 or Windows Server 2008 (95%)

Perintah dasarnya

nmap (hos)

help comend

nmap -h

multi ip scaning

nmap (host1) (host2) (host3)

untuk mengetahui operating system

nmap -O (TARGET IP)

perintah scaning tanpa melakukan ping

nmap -PN (target ip)

dan masih manyak lahi.....

Selesai.

Tidak ada komentar:

Posting Komentar